主页 > imtoken最新版客户端 > 比特币病毒爆发态势技术分析及应对与防范建议

比特币病毒爆发态势技术分析及应对与防范建议

2017年5月“比特币病毒”(勒索软件)爆发

形势、技术分析及对策和防范建议

深圳市旺盛信息科技有限公司

2017 年 5 月

适用范围

本文档是深圳市网盛信息技术有限公司(以下简称网盛信息)对5月12日前后在全球爆发的“比特币病毒”(即勒索病毒)全球爆发的分析及相关建议, 2017.

文档信息

文档名称

2017年5月“比特币病毒”(勒索病毒)爆发情况、技术分析与对策及中长期防范建议

文件管理编号

WS-2017-05-比特币病毒

机密级别

未评级

文档版本号

1.1

制作人

何爱

生产日期

2017-05-12

审稿人

没有任何

审核日期

没有任何

扩散范围

无限制扩散

扩散审批人

没有任何

版本变更记录

时间

版本

阐明

编辑者

2017-05-12

1.0

第一版

何爱

2017-05-13

1.1

小修改

何爱

目录

一、概述 5

1.1. 活动情况5

1.2. 技术原理分析6

1.2.1. 相关漏洞、安全公告和补丁 6

1.2.2. 原理分析6

2. 紧急解决方案 7

2.1. 第一步:备份重要数据 7

2.1.1. 办公电脑用户 7

2.1.2. 专用文件共享服务器 7

2.1.3. 对于云存储用户 8

2.2. 第二步:暂时封锁8号端口

2.2.1. 对于尚未部署统一端点安全的计算机 8

2.2.2. 对于部署了 TrendMicro OfficeScan 产品的用户 10

2.2.3. 对于部署了 TrendMicro DeepSecurity 服务器产品的用户 10

2.3. 第三步:为电脑安装补丁10

2.3.1. 为此漏洞安装补丁 10

2.3.2. 恢复 Windows Update 或 Microsoft Update11

2.4. 第四步:部署其他类型的辅助边境安全设备11

2.4.1. 使用 TrendMicro DeepEdge 保护您的网络 11

2.4.2. 使用 TrendMicro TDA 保护您的网络 11

3.总结12

3.1. 信息安全态度 12

3.2. 信息安全风险管理 13

3.2.1. 风险定义 13

3.2.2. 风险管理 14

3.3. 报表 16

1 概述

1.1. 事故情况

自2017年5月12日起,全球范围内大量民众遭到名为WanaCry(中文译名:我想哭)的勒索病毒的攻击。

感染病毒的计算机会出现以下事件:

1. 大量重要文档被加密某比特币勒索病毒分析,使用的算法是AES-128(或AES-256),但不管怎样,暴力破解几乎是不可能的。 加密文件内容以“WANACRY!”开头,文件后缀统一改为“.WNCRY”。

2、弹出界面,要求支付高额赎金:

1.2. 技术原理分析

1.2.1. 相关漏洞、安全公告和补丁

该勒索病毒利用微软SMB远程代码执行漏洞CVE-2017-0144,安全公告编号为:MS17-010。 安全级别为:严重。

有关安全公告,请参阅以下链接:

微软在今年 3 月针对该漏洞发布了补丁。 在安全公告中,它还提到了暂时解决问题的“变通办法”。

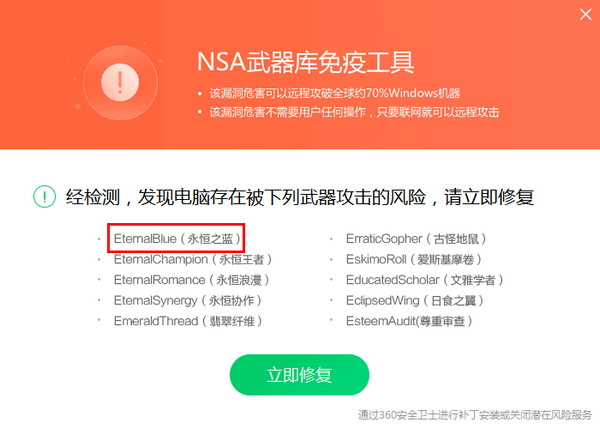

黑客组织Shadow Brokers在2017年4月公布的方程组使用的“永恒之蓝”中包含了该漏洞的利用程序,勒索病毒的攻击者借鉴了“永恒之蓝”。 此次全球范围内的大规模勒索软件攻击就此展开。

1.2.2. 原理分析

通俗地说,就是使用文件共享协议的操作系统存在远程代码执行漏洞。 如果您的计算机存在此漏洞,黑客可能会利用此漏洞在您的计算机上执行任何具有管理员权限的程序。 ,包括病毒、木马、勒索软件等。

在此事件中,该漏洞被利用来运行勒索软件。

但微软早在 2017 年 3 月就修补了此漏洞,并通过 Microsoft Update(或 Windows Update)发布了更新。

因此,2017年5月13日正确通过Windows/Microsoft Update的计算机,或通过企业部署的WSUS(Windows Server Update Service)的计算机,并未受到相应影响。 受影响的机器没有及时打补丁。

此外,Windows XP/Windows Server 2003也存在此漏洞,但由于Windows XP/Windows Server 2003已经宣告产品生命周期结束(End Of Product Life)。 因此,Windows XP 和 Windows Server 2003 并未在 2017 年 3 月发布任何相关补丁。

2. 应急措施

2.1. 第一步:备份重要数据

2.1.1. 办公电脑用户

数据是企业最大的资产,该病毒的主要特点是对数据进行加密,并利用数据进行勒索。 因此,在风险发生前,建议各台电脑在病毒无法传播的情况下,对重要数据进行紧急备份。

已知该病毒不会在网络中断期间传播。 因此,断开外接存储设备是拔掉网线使用外接存储设备备份数据后的有效方法之一。

据分析,目前已知该病毒通过135-139445端口进行攻击传播。 但关闭此端口后,文件共享不可用。 因此,备份到共享服务器的方法几乎行不通。

2.1.2. 专用文件共享服务器

如果公司有专门用于文件共享的Windows服务器,建议在135-139,445端口被防火墙关闭的情况下,仔细检查操作系统的补丁状态。 同时,我们建议您启用卷影复制功能,它可以保存最近一段时间的文件快照,并且不会占用额外的磁盘空间。

2.1.3. 对于云存储用户

如果贵公司购买了我公司TrendMicro Safesync产品,建议您立即让所有用户通过客户端的自动同步功能将重要文件同步到服务器。

Safesync的服务器端工作在Linux下,不受该漏洞影响。 同时,Safesync还包含卷影复制功能,使用HTTPS进行通讯,不使用135-139和445端口。

2.2. 第二步:暂时封锁端口

2.2.1. 对于没有统一端点安全部署的计算机

我们建议您为每台计算机执行以下操作:

1) 拔掉电脑的网线,开机。

2)通过命令行停止Server服务:命令为:net stop server

3) 通过Windows自带的防火墙,在入站规则中,在所有接口上屏蔽与目的端口135-139、445的连接。

4) 连接网线。 重新启动服务器服务和计算机浏览器服务。

2.2.2. 对于已部署趋势科技防毒墙网络版产品的用户

我们建议您按以下步骤进行:

1)在防毒墙网络版的控制台上,对所有计算机,在所有接口上屏蔽目的端口为135-139、445的入站连接。

5) 分发防毒墙网络版策略。

6)对于趋势科技OfficeScan,每个当前版本都可以通过更新最新的病毒库来拦截勒索病毒。

2.2.3. 对于已部署 TrendMicro DeepSecurity 服务器产品的用户

1)针对微软远程代码执行漏洞【1008306-Microsoft Windows SMB远程代码执行漏洞(MS17-010)】,深安科技于5月2日发布了针对所有Windows系统的IPS策略,用户只需在系统自动应用即可执行“推荐扫描”操作后的策略,无论是在代理还是无代理模式下,都可以有效地防御勒索软件。

2.3. 第三步:为电脑安装补丁

2.3.1. 安装此漏洞的补丁

针对这一事件,微软专门发布了所有操作系统的补丁。 对于已经结束生命周期的Windows Server 2003和Windows XP,图软也发布了紧急处理此次事件的补丁。

补丁下载地址请参考以下地址(英文网站):

2.3.2. 恢复 Windows 更新或 Microsoft 更新

我们强烈建议您使用 Windows Update 或 Microsoft Update 进行补丁安装。 不是第三方补丁推送工具。

2.4. 第四步:部署其他类型的辅助边境安全设备

2.4.1. 使用 TrendMicro DeepEdge 保护您的网络

Deep Edge于4月26日针对微软远程代码执行漏洞CVE-2017-0144发布了4条IPS规则(规则名称:Microsoft MS17 010 SMB远程代码执行1-4规则编号:1133635、1133636、1133637、1133638)。 可在网络边界和内网及时发现并阻断加密勒索病毒攻击 长期防范建议

但是需要注意的是,如果内网的一台机器感染了病毒,就会传播到所有内网的机器。 由于 Deep Edge 部署在安全边界,无法处理内网机器的相互感染。

2.4.2. 使用 TrendMicro TDA 保护您的网络

TDA于2017年4月26日发布检测规则(Rule ID 2383),用于检测Microsoft SMB远程代码执行漏洞CVE-2017-0144(MS17-010)引起的相关网络攻击。 利用该漏洞的攻击包括之前的EternalBlue和最近大规模感染的勒索软件WannaCry/Wcry。

同时,建议使用联动方式,有效联动趋势科技终端安全产品OfficeScan和趋势科技网关产品DeepEdge,阻断其攻击。

3.总结和安全建议

3.1. 对信息安全的态度

企业对信息安全的态度,往往决定了企业抵御安全风险的能力。 目前受感染的企业中,对信息安全要求严格的企业没有受到影响或受到轻微影响。

例如某比特币勒索病毒分析,深圳某房地产公司部署了门禁系统。 操作系统补丁是准入条件之一。 没有打补丁的电脑根本无法上网。 生意完全没有受到影响。

在深圳的另一家制造企业,由于部署了企业级虚拟化终端安全软件,只用了15秒就完成了公司所有1200台桌面虚拟机的虚拟补丁IPS规范的推送,并被没有受到任何影响。 .

但是,如果是下图这样,难怪公司信息安全部门的人求着打补丁,吃亏了:

信息安全工作放在事故发生前,事故发生后,相关从业人员只能尽可能挽回损失。

3.2. 信息安全风险管理

保护信息是一个业务问题,解决方案不仅仅是部署技术(防火墙、防病毒网关等),然后不管它,仅仅依靠保护。 企业必须采取积极主动的方法来发现和保护他们最重要的资产,包括信息、信息技术和关键业务流程。 信息安全风险管理允许企业评估其试图保护的内容以及原因,作为确定安全措施的决定性支持因素。 全面的信息安全风险评估应允许企业根据其业务和组织需求评估其安全需求和风险。

请记住,信息系统及其包含的数据的作用是支持业务流程和支持业务目标。 实际上,信息是支持企业及其使命的基础,有助于保持企业运转。

3.2.1. 风险定义

根据卡内基梅隆大学软件工程研究所的OCTAVE风险评估方法,风险是指:“遭受损害或损失的可能性”。 威胁是风险的一个组成部分,可以被视为:威胁行为者(人类或非人类)采取某些行动,例如识别和利用漏洞,导致意外和不希望的结果,例如丢失、修改或信息泄露或无法访问信息。 这些结果将对业务产生负面影响,其中可能包括收入或客户损失、市场差异化损失、事件响应和恢复成本以及罚款和监管处罚成本。

信息安全风险有几个重要组成部分:

u 威胁行为者:利用漏洞的人类或非人类实体;

u 漏洞:被威胁行为者利用的对象;

u Result:漏洞利用结果;

u Impact:不利结果的影响,不要把results和impact搞混了。

信息安全风险的最后也是最重要的组成部分是受风险影响的资产,包括信息、流程和技术。 假设无法消除资产风险,那么信息安全风险中唯一可控的部分就是脆弱性。

漏洞可以通过以下方式控制:

u 删除漏洞。 如果没有漏洞,就无法被利用;

u 或者,如果无法移除孔:

u 降低漏洞被利用的可能性;

降低漏洞影响的严重性;

u 或者什么也不做,接受风险。

还有一种情况是零日漏洞,企业没有针对未知漏洞的特定后果和影响的保护措施,也没有机会制定策略来降低可能性和影响。

3.2.2. 风险管理

信息安全风险是发现、理解、评估和减轻风险及其潜在漏洞,以及理解对信息、信息系统和依赖信息进行运营的企业的影响的过程。 除了识别风险和风险缓解措施外,风险管理方法和流程还有助于:

u 识别关键信息资产。 可以扩展风险管理程序以识别关键人员、业务流程和技术。

u 了解所选关键资产对运营、任务完成和业务连续性的重要性。

为了实现风险管理作为网络安全准备的一个组成部分的目标,组织必须建立强大的信息安全风险评估和管理计划。 如果企业风险管理 (ERM) 程序已经存在,则还可以部署信息安全风险管理程序来支持 ERM 流程。

3.3. 安全建议

3.3.1. 始终使用最新补丁使操作系统保持最新状态

对于Windows,建议部署一个WSUS服务器来处理公司所有Windows Client和Windows Server的补丁更新。 Windows Server Update Service (WSUS) 使信息技术管理员能够部署最新的 Microsoft 产品更新。 通过使用 WSUS,管理员可以完全管理向网络上的计算机分发更新(通过 Microsoft Update 发布)的过程。

可以参考:部署WSUS。

3.3.2. 对于重要文件,始终至少保留两个或多个备份。

我们推荐购买Safesync,实现员工重要文件和服务器重要文件的自动备份和同步。 安全同步安全云盘让大型企业安全同步、共享和管理文件,提供不可或缺的私有云,让IT将分散的文件集中到一个托管空间。

3.3.3. 统一管理很重要

随着组织中计算机数量呈指数级增长,统一管理变得越来越重要。 事发时,分布在公司各个角落的电脑系统成了系统管理员的难题。 没有统一的管理平台,就无法快速下发策略、快速响应。 补丁统一管理,防火墙策略统一管理,防病毒策略统一管理,甚至软件使用策略统一管理。 这些都需要落实。

将策略发布在一个平台上,并分发到每台计算机上,是企业快速应对风险的重要前提。

3.4. 宣言